-

-

通达OA多枚0day漏洞分享

获取最新漏洞、0day、技术文章 关注微信公众号:F11Team 4枚SQL注入0day 一枚未授权0day 关注公众号回复:通达sql注入0day 获取exp- 2.6k

- 0

-

-

通达OA最新RCE 0day 利用

免责声明:本站所提供工具、技术文章,仅供技术学习交流、请勿用于非法行为,请遵守相关法律规定,否则后果自负。 0day 0day 0day 官方最新版:11.7 测试版本: Office Anywhere 2017版/Office Anywhere 2019/ 都没有 告辞..... 算了 直接上图吧 利用过程 当前权限- 1.6k

- 0

-

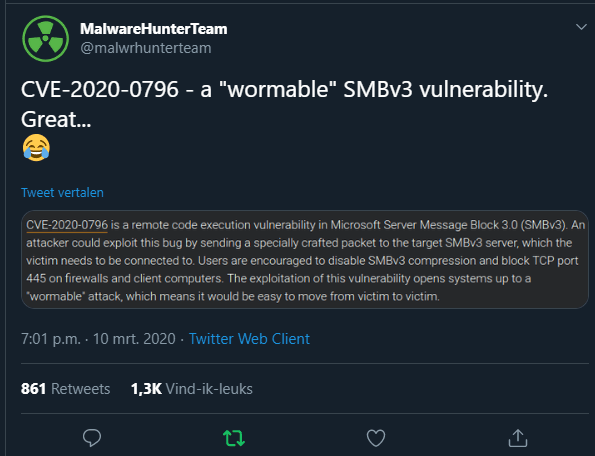

CVE-2020-0796: SMBv3 RCE vulnerability in SMBv3 (GhostSMB)附检测脚本

才CVE-2020-0796是SMBv3中的一个远程执行代码漏洞。攻击者可以通过将特制软件包发送到受害者需要连接到的目标SMBv3服务器来利用此错误。鼓励用户进行SMBv3压缩,并阻止防火墙和客户端计算机上的TCP端口445。利用此漏洞使系统容易受到“可蠕虫”攻击,这意味着从受害者到受害者的转移变得容易。 此消息公布后,微软已经发布了一个安全顾问对已在SMBv3(SMBv3.1.1)协议中发现一个…- 9.7k

- 0

-

某路由器的远程代码执行漏洞(0day)

解开固件进入 suashfs-root/htdocs 文件夹。这个漏洞出现在 diagnostic.php 文件。直接看代码: HTTP/1.1 200 OK Content-Type: text/xml <? if ($_POST["act"] == "ping") { set("/runtime/diagnostic/ping"…- 2.3k

- 0

幸运之星正在降临...

点击领取今天的签到奖励!

恭喜!您今天获得了{{mission.data.mission.credit}}积分

我的优惠劵

-

¥优惠劵使用时效:无法使用使用时效:

之前

使用时效:永久有效优惠劵ID:×

没有优惠劵可用!