大家耳熟能详的,可能是各种各样的勒索病毒,却忽略了社会工程学攻击。社会工程学(Social Engineering),是一种通过人际交流的方式获得信息的非技术渗透手段。不幸的是,这种手段非常有效,而且应用效率极高。事实上,利用社会工程学发动的定向攻击已是企业安全最大的威胁之一。

伴随着网络安全的普及,网络边界安全设备的增多,越来越多的大公司慢慢开始重视了安全意识的教育,这是非常大的一个进步。

写这篇文章,是因为在连续听说了几起类似的案件,跟某警官沟通了一段时间,想做一个这样的小总结。下面是正文:

0x01 起因案件

某年某月,某进出口贸易公司,突然接到海外客户电话称:货款已付到新指定账户,并表示合作愉快。奇怪的是该公司并未要求该客户付款,也未指定新的付款账户。

由于小企业,没有专门合作的安全公司,直接找的认识的人,经调查发现是有人非法登录该公司电子邮箱发送的虚假电子邮件,更改付款账户要求对方付款。境外客户已经付款了!损失大了!

由于和该公司关系良好,被当成救命稻草抓去了,查了下邮件,1.该公司员工基本使用邮件客户端登录邮箱,2.公司邮箱竟然是个163个人邮箱,3.由于业务需要经常接受陌生人邮件,没在意。

登入web邮箱发现有异地登录安全提醒(可惜没人发现),分析冒充邮件头发件IP为南美洲地址应该是跳板,戏剧性的结果是由于海外客户的马虎打款时竟然输错一位字母,汇款并未成功!我也不用忙乎了。

建议:要求公司所有电脑重装系统,安装杀毒软件,及时更新安全补丁,申请企业级vip邮箱设置安全策略,重点重点:对员工进行安全教育,对该公司及海外客户的财务制度提出正规化要求,比如合同确认,关键银行密钥分级管理等)

0x02 攻击思路

根据邮件发送内容。大致分为三类

(1)广撒网,重点捞鱼,邮件内容毫无任何个人信息,通过未知邮箱直接发送。中招的都是误打误撞

邮件内容类似:请将付款账号更改*******

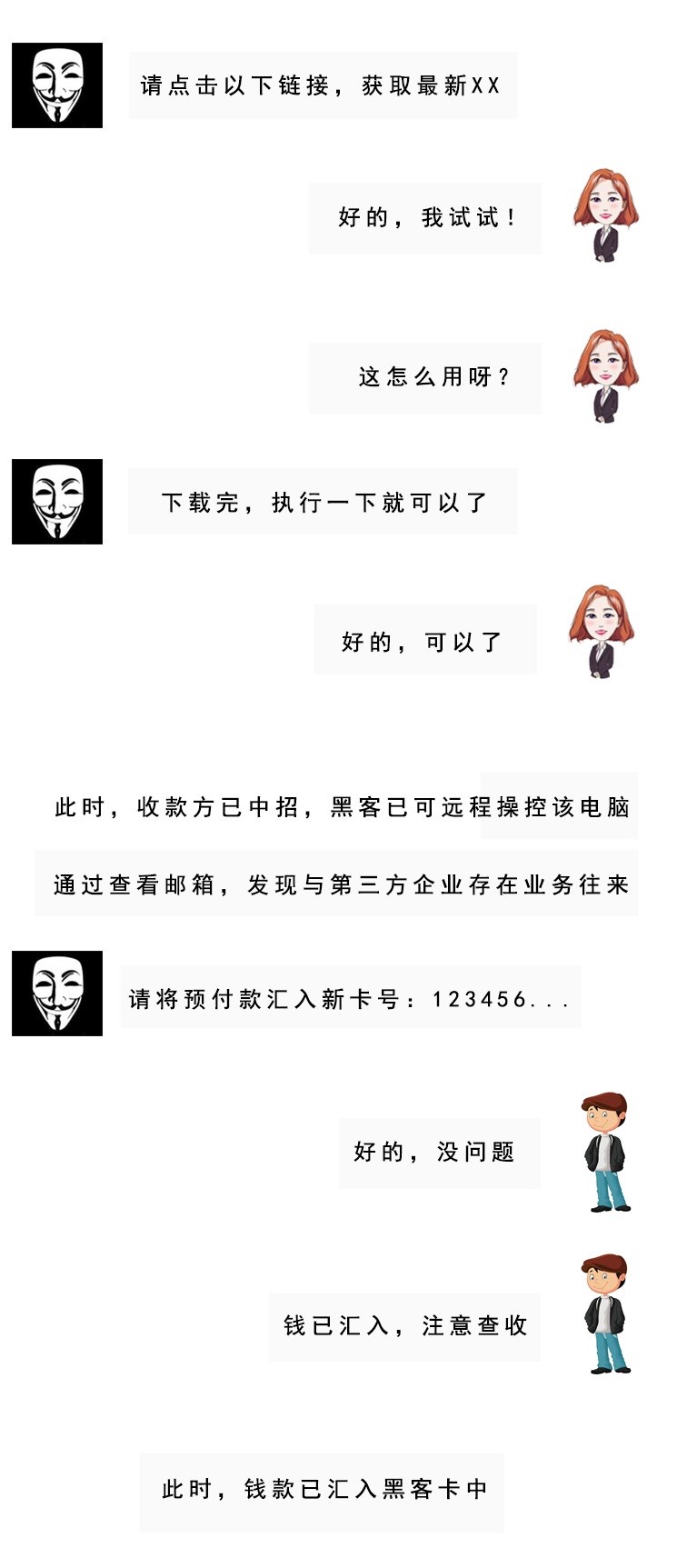

(2)客户定向攻击,针对目标公司的客户进行社会工程学情报收集,定向攻击攻破客户可信网络身份,简单说就是收款方中招,冒充客户身份向打款方索要钱财,邮件内容极其丰满,前期做过大量工作,中招率极高

邮件内容类似:**您好,我是***,我们的***项目,即将开始,请将预付款打向****

(3)企业定向攻击,针对目标公司进行社会工程学攻击,获取公司或关键员工网络身份,简单说就是收款方(或打款方)中招,冒充领导向财务或者助理等低职位员工,进行诈骗,中招率极高

邮件内容类似:**您好,我是某某总经理,某个项目急需用钱,请将钱打到这个卡号***

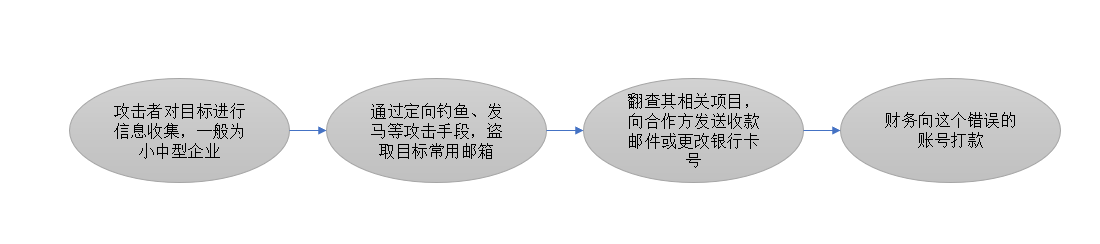

0x03 大致的攻击流程

信息收集:获取目标个人信息(身份证、qq、微信等个人信息)、公司信息(抬头、法人、公司地址、业务往来)、个人生活习惯(社交、上网、语气等);获取目标正在进行的项目、或即将结束的相关项目

攻击阶段:通过定向钓鱼、等价交换等社会工程攻击手段获取目标常用工作邮箱或个人机权限,查询相关邮件

收尾阶段:用获取的邮箱对第三方合作厂商发送邮件,要求其打款或者更改收款卡号,财务在不知情的情况下,将钱打向攻击者提供的银行卡号

0x03后续分析

我们来分析一下整个的攻击流程的思路,为什么它能成功的骗过同一个项目的双方工作人员?

针对的目标都是中小型企业,财务管理较为松散;

受害者基本都是无安全意识的目标,易受攻击;

163邮箱由于较老原因未受到严格保护,未启用限制登陆等安全措施;

第三方合作厂商项目负责人大意,打款或者更改银行卡号未与其进行电话沟通,财务体制出现严重问题;

目标在网络社交方面不注重自身的隐私和工作保密问题。

受害者邮箱被盗出现严重问题,打款方财务管理体制出现问题,每一个环节只要做好一点点的安全或财务常识都不会出现此问题,这就是为什么大企业很少出现这种情况的原因。

总结来说:

个人安全意识的问题;

财务管理体制的问题;

0x04防范措施及总结

自查和防范措施

中招双方进行自检,尤其是邮件发送的一方,更换涉及到的邮箱

邮箱设置多项校验,财务进行电话沟通确认等方式

完善财务和管理体制

对双方进行安全教育培训

网络攻击从大型企业到小中型企业转变,原因如下:

相对大型企业,小中型企业防护意识较差,安全防范措施不全;

机密文件对于小中型企业,损失有可能是致命的,容易被勒索;

流程简单,用时较少,来钱较快。